纵观近一年来的安全大事件,因致命漏洞引发的大范围安全事故动辄就是上千万的用户遭受影响。不禁让人反思,既然为何屡次出现这类重大的安全事件?难道是安全投入不够吗?

优炫安全研究院的专家指出,很大程度上是企业或机构即没有部署相关的操作系统基础安全防护系统,又没有第一时间修复漏洞,从而造成不可估量的严重后果。

近期又有一款使用永恒之蓝传播的恶意软件肆虐,优炫安全研究院提醒广大用户,可根据下文内容进行防御工作,为了保证核心数据的安全,我们应将信息安全防护工作放在第一位,及时修复漏洞,防患于未然。

有相关信息安全研究人员发现了一款新的无文件挖矿恶意程序CoinMiner,这又是一款使用永恒之蓝和WMI工具进行传播的软件。

CoinMiner是一款无文件的恶意软件,它会利用WMI(Windows Management Instrumentation)在感染的系统上运行命令,专家称,这款软件很难检测,并且会使用永恒之蓝进行传播。

“这款软件会利用WMI做到在无文件的条件下驻足系统。详细来说,它会用WMI标准事件脚本程序(scrcons.exe)来执行脚本。为了进入目标系统,它会使用永恒之蓝漏洞(MS17-010)。这二者的结合使得这款病毒不仅隐蔽,而且会持久驻足。”

传播特性

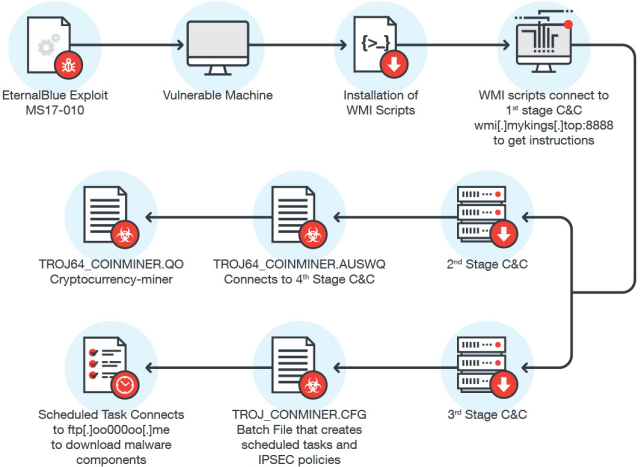

病毒先使用永恒之蓝入侵系统,然后在系统中放置后门,接着会运行几个WMI脚本,这些脚本会连接到C&C服务器,然后获取指令,下载挖矿机的主体程序和组件。

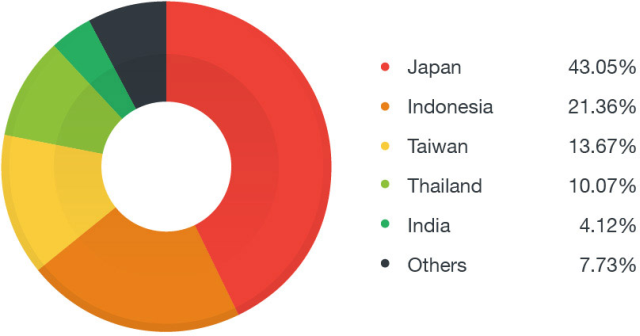

感染情况分布

这已经不是我们第一次看到病毒使用永恒之蓝进行传播了,红极一时的WannaCry和NotPetya都是用了永恒之蓝。今年5月来自ProofPoint的安全专家甚至还称,有些电脑之所以没有感染WannaCry病毒,是因为它们之前已经感染了Adylkuzz挖矿病毒,这个病毒同样也通过永恒之蓝传播。

隐蔽特性

WMI原本是Windows系统的核心组件,一般被用来进行日常的管理任务,比如部署自动化脚本,或者在某个时间运行指定的进程/程序,还可以获取安装的软件或者硬件信息、监控文件夹变化、监控磁盘空间等。正是基于它强大的特性,WMI也受到了黑客们的青睐。

CoinMiner的“无文件特性”正是体现在它使用了WMI脚本来执行命令,而非二进制文件,这使得杀毒软件更难检测。

除此之外,为了达到隐蔽的目的,研究人员还发现,软件所使用的JScript表明,攻击者使用了多层C&C服务器,达到快速更新服务器和组件,同时又避免被检测到的目的。

C&C网址

比如,第一阶段的C&C服务器在hxxp://wmi[.]mykings[.]top:8888/test[.]html,这里有关于挖矿机及其组件的下载地址,还有第二第三阶段的C&C服务器地址。趋势科技检测到这些网址现在仍在活跃。在感染流程图中提到,真正的挖矿payload是通过TROJ_COINMINER.AUSWQ下载的,这个文件一开始放在hxxp://67[.]21[.]90[.]226:8888/32.zip。

防御方法

要防御CoinMiner,我们的方法之一就是打补丁或者禁用SMBv1协议。这样就能够防止病毒感染。另一种思路就是禁用WMI。

读者可以参考微软给出的指导:

https://support.microsoft.com/en-us/help/2696547/how-to-enable-and-disable-smbv1-smbv2-and-smbv3-in-windows-and-windows

https://msdn.microsoft.com/en-us/library/aa826517(v=vs.85).aspx

另外,对于这类病毒的检测可能并不像趋势科技描述的这么困难,感兴趣的读者也可以尝试使用Yara规则在下面的路径中匹配脚本文件:

-

C:WindowsSystem32wbem*.MOF

IoC

-

6315657FD523118F51E294E35158F6BD89D032B26FE7749A4DE985EDC81E5F86 (TROJ_CONMINER.CFG)

-

674F2DF2CDADAB5BE61271550605163A731A2DF8F4C79732481CAD532F00525D (TROJ_COINMINER.AUSWQ)

-

8c5bb89596cd732af59693b8da021a872fee9b3696927b61d4387b427834c461 (TROJ_CONMINER.CFG)

-

A095F60FF79470C99752B73F8286B78926BC46EB2168B3ECD4783505A204A3B0 (BKDR_FORSHARE.A)

-

E6fc79a24d40aea81afdc7886a05f008385661a518422b22873d34496c3fb36b (BKDR_FORSHARE.B)

-

F37A0D5F11078EF296A7C032B787F8FA485D73B0115CBD24D62CDF2C1A810625 (TROJ64_COINMINER.QO)

URL

-

ftp[.]oo000oo[.]me

-

wmi[.]mykings[.]top:8888

内容来源:FreeBuf.COM

2017-08-30 07:38:42

2017-08-30 07:38:42