优炫软件安全研究院提醒广大用户:

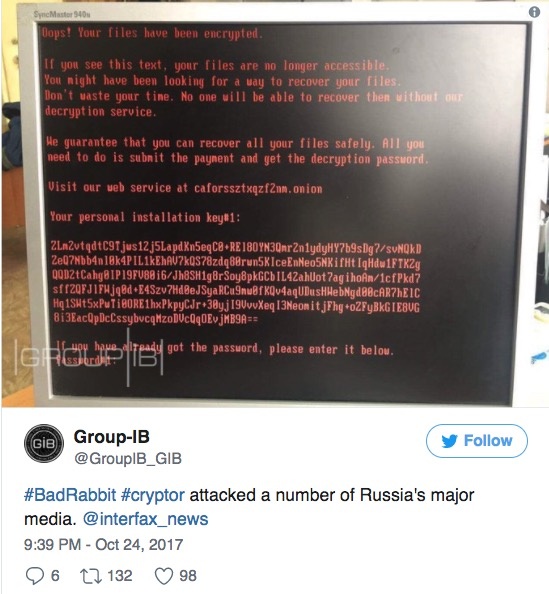

近日,一种新型的恶意软件“Bad Rabbit”在东欧国家引起了不小的骚乱,很多政府和商业机构都受到了冲击。目前“Bad Rabbit”已经蔓延到了俄罗斯,乌克兰,保加利亚和土耳其。已经确认的受害者有:乌克兰的敖德萨机场,基辅的地铁系统和基础设施部门;俄罗斯的两个新闻机构,Interfax 和 Fontanka。乌克兰的 CERT 团队已经对国内企业发出警报,提醒他们注意此次事件。

此次 Bad Rabbit 的蔓延速度和今年五六月份爆发的 WannaCry 和 NotPetya 相近。

相关链接:

优炫软件完美应对新型蠕虫式勒索病毒“wannacry”

Petya勒索病毒全球爆发,优炫安全研究院发布紧急预警

Bad Rabbit 通过虚假 Flash 更新进行传播

ESET和Proofpoint的研究人员表示,Bad Rabbit 最初是通过虚假 Flash 更新传播,但它也可通过网络内部横向蔓延,这也解释了它为什么能在短时间内横跨多个机构。

卡巴斯基发布的一份报告谈到,公司的遥测数据显示:

“ Bad Rabbit 是通过网站诱导(drive-by attack)传播的,受害者会从合法的新闻网站重定向到伪造的 Flash 更新下载站点。”

根据 ESET,Emsisoft和Fox-IT 的分析,Bad Rabbit 使用 Mimikatz 从本地计算机内存中提取凭证和硬编码凭证列表,它使用 SMB 和 WebDAV 访问同一网络上的工作站和 WebDAV [1, 2, 3]。

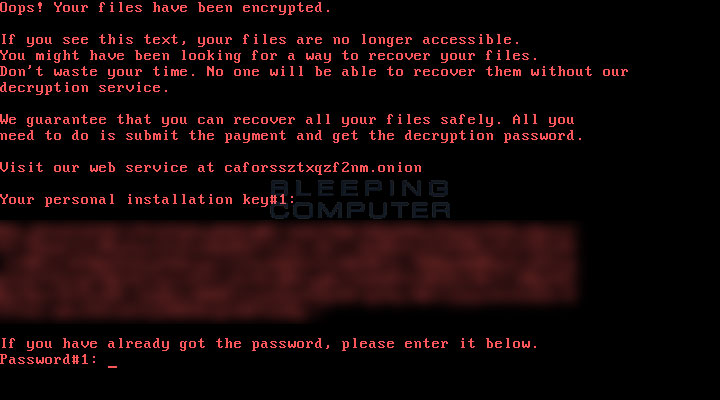

Bad Rabbit 还是一种磁盘编码器,和 Petya 和 NotPetya 类似。 Bad Rabbit 首先加密用户计算机上的文件,然后替换掉 MBR(主引导记录)。

完成以上任务之后,它会重启用户的电脑,而此时,用户电脑的 MBR 也被写入了勒索提示信息。这些信息和今年 6 月出现的 NotPetya 类似。尽管如此,在代码结构上来说,相似度并不是很高,Intezer 表示二者只有13%的代码复用。

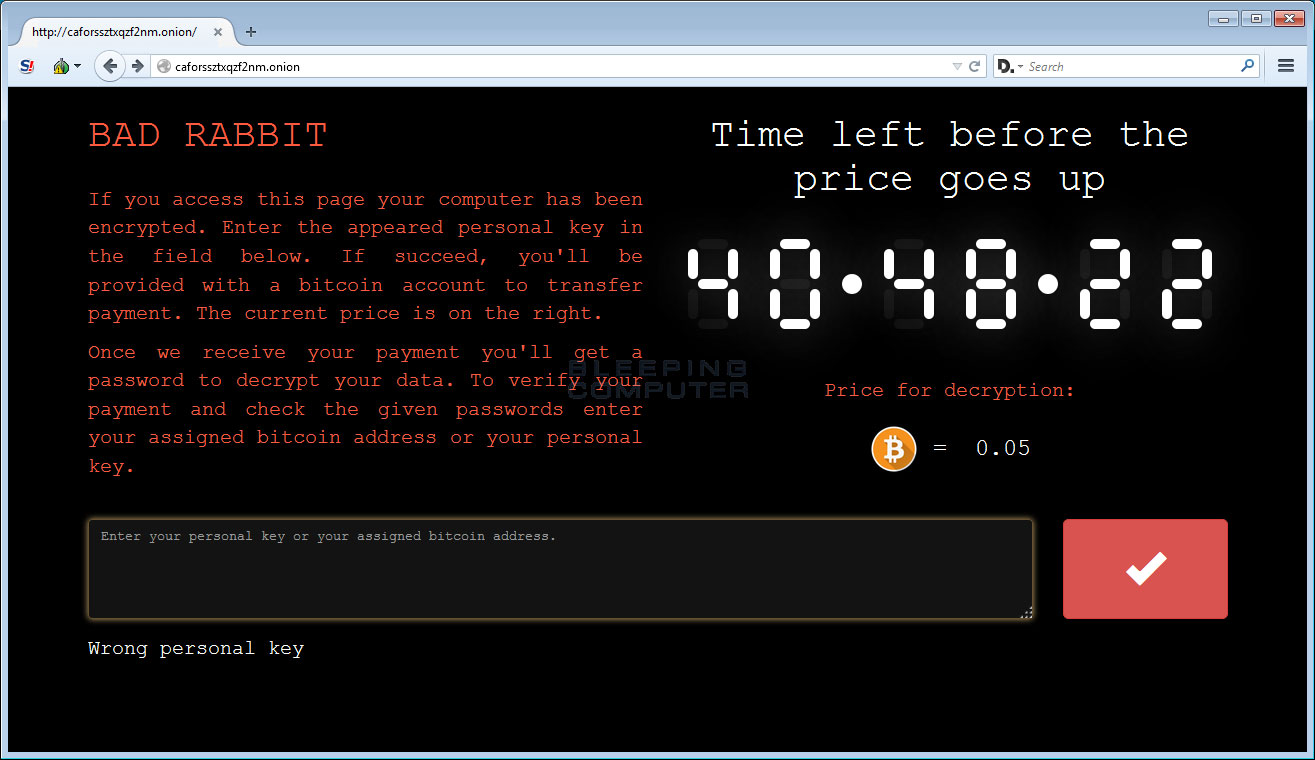

勒索提示信息上显示,受害者需要使用 Tor 浏览器访问特定站点,支付赎金 0.05比特币(约280美元)。受害者需在 40 小时内支付赎金,否则金额还会上涨。

仔细研究之后发现,Bad Rabbit 可能基于 DiskCryptor,它是一个开源的磁盘加密程序,和 HDDCryptor 类似。(今年早些时候,它攻击了旧金山的运输服务)

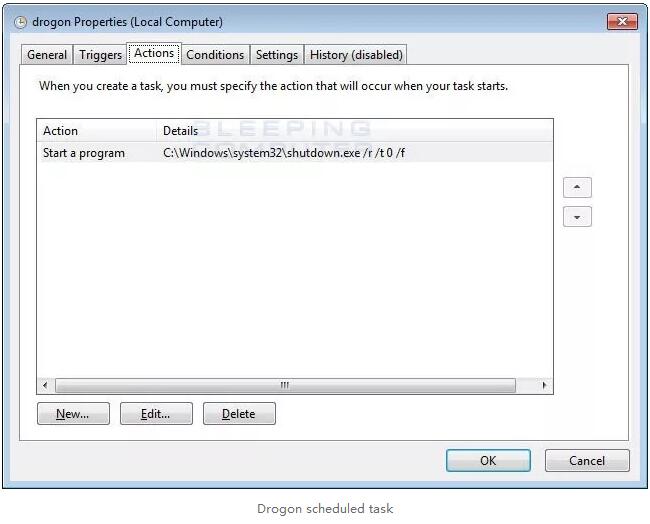

Bad Rabbit 的源码中还包含了很多《权力的游戏》中的角色名,如 Grayworm。此外,该勒索软件设定的三个任务名就叫 Drogon, Rhaegal, 和 Viserion,这是《权力的游戏》中三条龙的名字。

《权力的游戏》已经不是第一次出现在勒索软件中了,比如上次的加密勒索软件中就看到了它的身影。

Bad Rabbit 的技术信息

(1)传播途径

(a)初始传播途径

通过虚假 Flash 更新传播,具体表现为Bad Rabbit 是通过网站诱导传播的,受害者会从合法的新闻网站重定向到伪造的 Flash 更新下载站点,下载病毒。

(b)内网扩散传播

如果开启局域网共享服务,BadRabbit会利用了密码抓取器mimikatz和暴力破解的方式尝试登录。如果局域网内的用户使用了弱口令,会大大增加感染风险。

(2)感染地区

俄罗斯,乌克兰,保加利亚,德国,土耳其等东欧国家。(国内目前暂时无活跃迹象)

(3)病毒行为

Bad Rabbit 还是一种磁盘编码器,和 Petya 和 NotPetya 类似。 感染Bad Rabbit 病毒后,Bad Rabbit首先加密用户计算机上的文件,然后替换掉 MBR(主引导记录)。完成以上任务之后,它会重启用户的电脑,而此时,用户电脑的 MBR 也被写入了勒索提示信息。勒索提示信息上显示,受害者需要使用 Tor 浏览器访问特定站点,支付赎金 0.05比特币(约280美元)。受害者需在 40 小时内支付赎金,否则金额还会上涨。

(4)病毒文件结构及其作用

以下是我们掌握的相关信息:

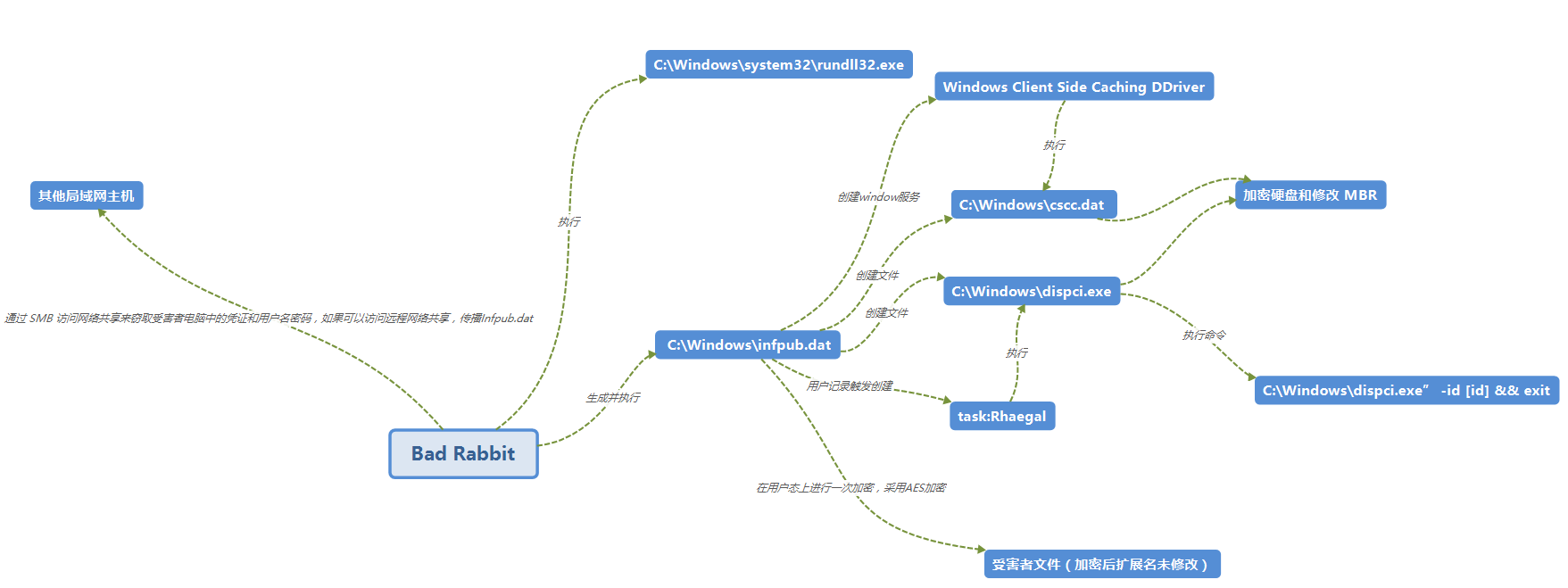

正如上文所提到的,Bad Rabbit 这次是将目标对准了俄罗斯和东欧国家,通过虚假 Flash 更新站点诱导受害者下载勒索软件。当用户点击这些文本时,install_flash_player.exe 会自动下载。

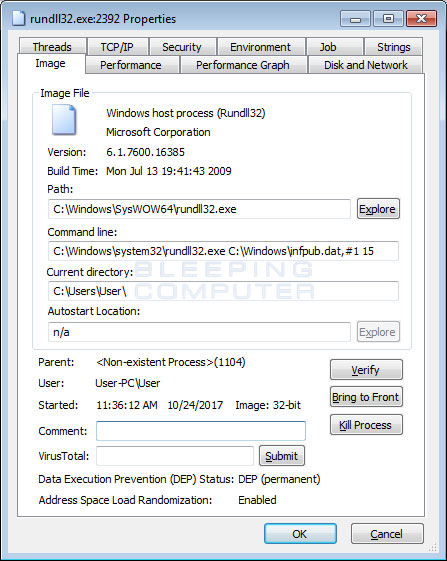

当执行完这个程序之后,它会生成一个文件:C:Windowsinfpub.dat

并使用命令行执行:

C:Windowssystem32

undll32.exe C:Windowsinfpub.dat, #1 15

一旦执行之后,Infpub.dat 会创建文件:

C:Windowscscc.dat 和

C:Windowsdispci.exe。

Cscc.dat 就是DiskCryptor 中 dcrypt.sys换个名字而已,然后 Infpub.dat 会创建一个 Windows 服务—— Windows Client Side Caching DDriver,用来执行 cscc.dat driver。

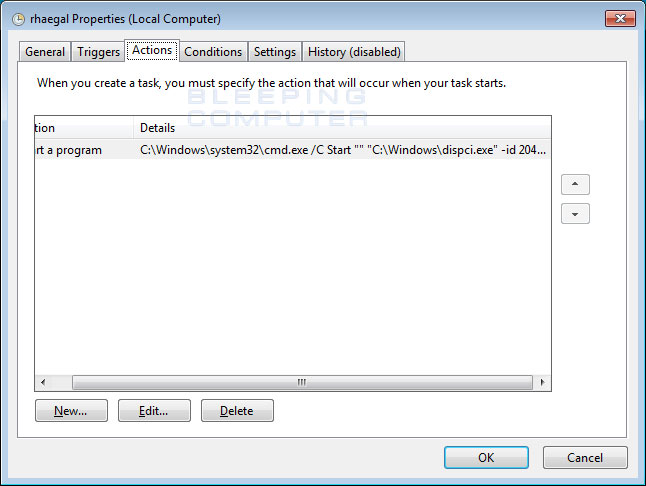

当电脑中出现用户记录时,Infpub.dat 还会创建一个 task 来执行 dispci.exe,名为 Rhaegal,也是《权力的游戏》里面的角色。这个 exe 会执行命令: “C:Windowsdispci.exe” -id [id] && exit。

cscc.dat driver 和 dispci.exe 用来加密硬盘和修改 MBR,在受害者打开电脑的时候,就可以看到勒索提示信息了。

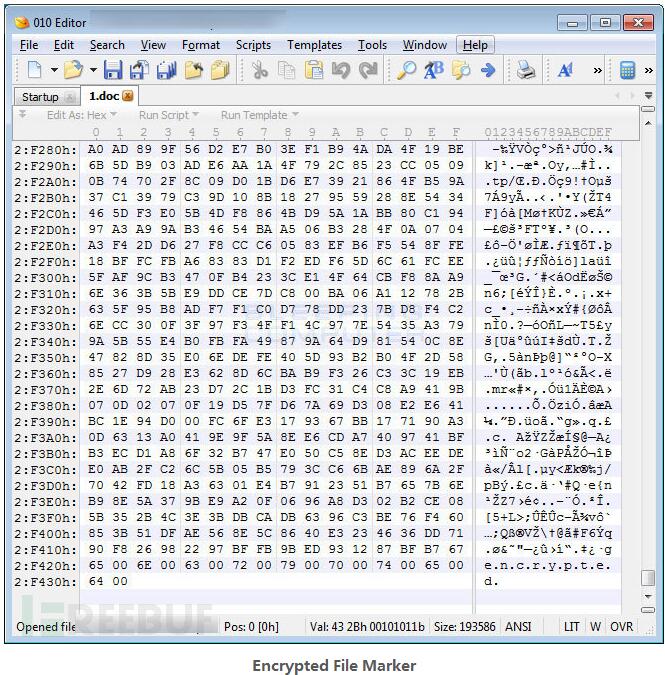

Infpub.dat 当然还有别的功能,安装完 DiskCryptor 组件之后,它还会对受害人文件在用户态上进行一次加密。似乎使用的是 AES 加密。

加密文件的 AES key 会用内嵌的 RSA-2048 公钥加密。现在还不知道最终的加密 key 在哪,但很可能是在被加密的文件中。

Bad Rabbit 加密文件时和别的勒索软件不同,它不会在加密文件后面加入新的扩展名。但它会在每个文件末尾插入加密后的标记字符串。

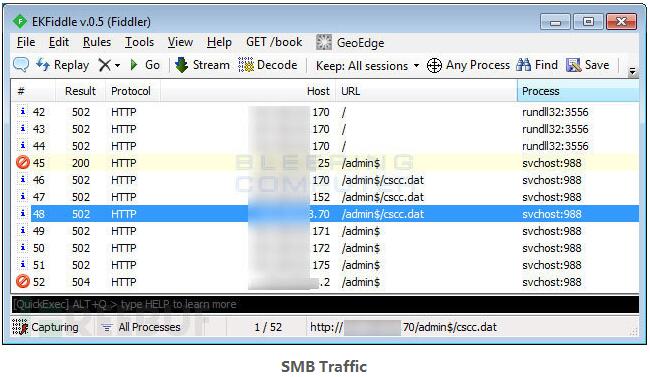

最后,Infpub.dat 还可以将 Bad Rabbit 通过 SMB 传播到其他电脑中。它通过 SMB 访问网络共享来窃取受害者电脑中的凭证和用户名密码。如果可以访问远程网络共享,它还会马上将自己复制,并在其他电脑上运行勒索软件。

这是 SMB 流量情况:

最后,Bad Rabbit 还会创建两个新 task 来重启计算机。这些 task也是用《权力的游戏》中的角色命名的——drogon 和 viserion。这些 task 用于关闭并重启计算机,这样就可以在用户登录时执行其他程序,或是 Windows 启动之前锁定屏幕。

如何防范Bad Rabbit

优炫软件安全研究院建议用户关闭 WMI 服务,大多数的恶意软件都是通过钓鱼邮件,网站,app,第三方平台上的恶意广告传播的。所以,对那些来历不明的文件和网站,还是要格外小心。

对数据也要十分警惕,随时保持备份到存储设备上。安装有效的信息安全基础防护软件及杀毒软件,并时常更新。而且不要从第三方平台下载 app,在官方平台下载时也要先阅读下面的评价。

参考链接:

https://www.bleepingcomputer.com/news/security/bad-rabbit-ransomware-outbreak-hits-eastern-europe/

https://thehackernews.com/2017/10/bad-rabbit-ransomware-attack.html?m=1

http://securityaffairs.co/wordpress/64713/malware/bad-rabbit-ransomware.html

http://www.securityweek.com/bad-rabbit-ransomware-attack-hits-russia-ukraine

https://www.bleepingcomputer.com/news/security/lokibot-android-banking-trojan-turns-into-ransomware-when-you-try-to-remove-it/

http://www.freebuf.com/news/151809.html

2017-10-27 04:45:43

2017-10-27 04:45:43