2017~2018年间,Kaspersky实验室(Kaspersky Lab)的专家们受邀研究了一系列的网络盗窃事件。据悉,东欧至少有 8 家银行成为了这种袭击的目标,造成了数千万美元的损失。

原文报道截图如下:

译文整理节选如下:

2017至2018年,Kaspersky实验室的专家被邀请研究一系列网络窃取相关事件,通过研究,这些事件都有一个共同的特征:即都包含一个连接到公司本地网络的未知直连设备。该设备可能被存放在任何位置,包括:办公室,区域办事处等。

经过跟踪研究,研究专家们把此次事件统一命名为”DarkVishnya”。随着追踪研究的深入分析,研究专家们发现整个攻击大概分为三个阶段。

第一阶段,犯罪分子以快递员、求职者等为幌子,潜入组织大楼、并将设备连接到本地网络。在本地网络内,该设备会显示为“未知计算机、外部闪存驱动器、甚至键盘”。然后再通过内置或 USB 连接的 GPRS / 3G / LTE 调制解调器,远程访问被植入的设备。

攻击的第二阶段,攻击者远程连接到设备、并扫描本地网络,以访问共享文件夹、Web服务器、和其它开放式资源。用于获取有关网络的信息,尤其是业务相关的服务器和工作站。与此同时,攻击者试图暴力破解或嗅探这些机器的登录凭证。

为克服防火墙的限制,它们使用本地TCP服务器来植入shellcode,若防火墙阻止其从一个网段跳跃到另一个网段、但允许反向连接,则攻击者会借助其它可被利用的资源,来构建所需的通信隧道。

随后,犯罪分子会实施第三阶段:登录目标系统,使用远程访问软件来保留访问权限,接着在受感染的计算机上启用 msfvenom 创建的恶意服务。因为黑客利用了无文件攻击(Fileless Attacks)和 PowerShell,所以能够绕过白名单技术、或者域策略。即便遇到了无法绕过的白名单,或者 PowerShell 被目标计算机阻止,网络犯罪分子亦可借助 impacket、winecesvc.exe 或 psexec.exe 等可执行文件,发动远程攻击。

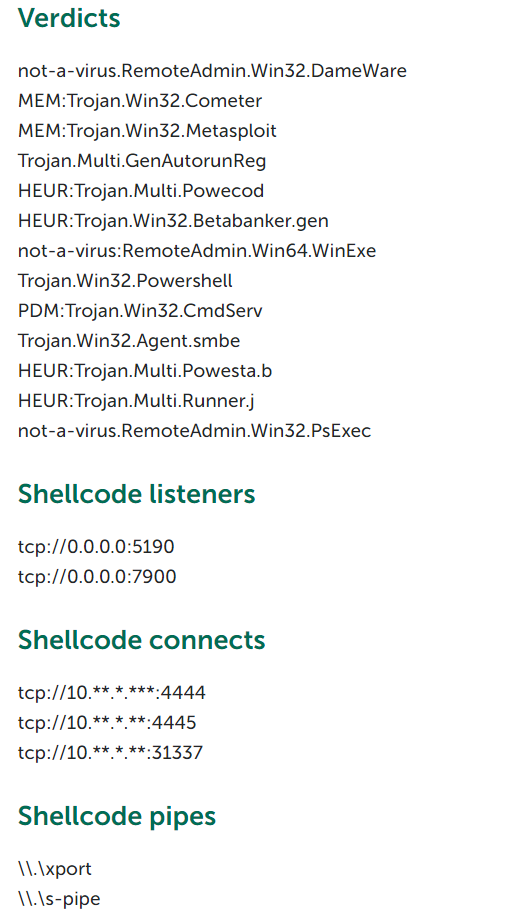

最后,Kaspersky Lab曝光了如下恶意软件:

内容来源:securelist

https://securelist.com/darkvishnya/89169/

信息安全行业专家提醒,企业安全防护中物理层面通常是容易被忽视的,不管是物理入侵或是物理破坏等。应及时注意网络的物理隔离、扫描以及数据恢复等。有很大一部分企业机构或政府机构安全建设的主要精力都投入在业务外网安全上,办公内网往往成为短板,却不曾想这也是一个极大的安全隐患,一旦被攻破,丢失的都是核心数据。然而每个企业机构的信息安全现状和业务情况都不相同,这也就意味着具体实施步骤和策略需要因地制宜。优炫软件聚焦数据库和数据安全,围绕数据资产为不同行业客户提供稳定、安全、行业领先的产品和解决方案。

2018-12-13 07:28:04

2018-12-13 07:28:04